Post Recenti

- Certificati SSL gratuiti per passare a https: SSL For Free

- Freenas

- File system

- Godmode

- chrome desktop

- GUIDA PRATICA PER LA SOSTITUZIONE DELLA PCB DEL PROPRIO HARD DISK

- Tenere al sicuro i dati della chiavetta USB con VeraCrypt

- Comando Google home

- Riparare TVBox

- Autorizzazioni cartelle condivise in Windows: come gestirle

- Bottoni share per social

- Come creare un pacchetto quickstart per Joomla 3.x

- Errore windows update 0x80070002

- Esportare database sql in excel

- Come esportare articoli joomla

Menu Principale

Login

Contavisite

PROGETTAZIONE E REALIZZAZIONE DI UNA RETE CLIENT/SERVER

- Dettagli

- Categoria: Assistenza&Consulenza

- Pubblicato Sabato, 30 Aprile 2016 17:43

- Scritto da Super User

- Visite: 1974

http://www.tuttoreti.it/lab_retelan1.htm

La seguente immagine mostra la struttura logica di una tipica Rete di Computer di una generica azienda che andremo ad analizzare approfonditamente in ogni sua parte:

Clicca QUI se vuoi aprire questo schema di rete in una pagina web

separata per consultarlo durante la lettura del documento.

La società che prenderemo come esempio si chiamerà “Azienda S.p.A.” (che fantasia) quindi il nome di dominio che utilizzeremo in questa guida, sia per Active Directory sia per Internet sarà “azienda.it”.

Caratteristiche

Prendiamo come esempio una rete che abbia le seguenti caratteristiche:

-

è stato stipulato un contratto con un ISP (fornitore di accesso Internet) di tipo aziendale per la fornitura di una linea HDSL a 4 Mbit su doppino telefonico;

-

il Router HDSL viene fornito dal proprio ISP in comodato d’uso (noleggio);

-

la rete ha un proprio server Web che ospita il sito Internet aziendale;

-

la rete ha un proprio server interno di posta elettronica;

-

le postazioni client saranno 70;

Prerequisiti

Prima di iniziare dovete assicurarvi di aver acquistato:

-

un contratto aziendale per connessione Internet in HDSL a 4Mbit e possibilmente con Router a noleggio;

-

almeno 8 indirizzi IP pubblici statici dal proprio Provider Internet;

-

aver registrato il dominio Internet presso il NIC che nel nostro esempio sarà “azienda.it“;

-

aver cablato e certificato l’edificio ed aver predisposto le relative prese a muro RJ45 per le postazioni.

Traguardi da raggiungere

1) Si vuole creare una rete LAN composta da computer fissi e da dispositivi senza filo (Wireless);

2) Si vuole pubblicare in maniera sicura il proprio server Web su Internet e renderlo visibile a tutti;

3) I server più a rischio attacchi (web e posta) devono risiedere in una rete DMZ;

4) La posta elettronica ed il sito web devono essere visti sia su Internet che nella rete LAN;

5) Si vuole proteggere la rete LAN da attacchi esterni;

6) Si vuole proteggere la posta da attacchi verso il mail server e si vuole evitare quanto più possibile

il problema dello Spam (posta indesiderata);

7) I computer ed i server della rete LAN devono navigare su Internet con un solo indirizzo IP pubblico ed

in maniera protetta;

8) Si deve bloccare la navigazione su alcuni siti Web non autorizzati;

9) Si vuole configurare un dominio Active Directory del tipo “azienda.it”;

10) Si vuole creare un File Server con Backup di tutti i dati aziendali;

11) Vogliamo indirizzare tutti i log degli apparati su un server Syslog.

Materiale hardware di cui avremmo bisogno

|

|

|

|

|

|

|

|

|

Realizzazione del Cablaggio

La posa dei cavi e l’installazione delle prese da muro (o colonnine da pavimento) RJ45 deve essere effettuata da elettricisti specializzati in cablaggio strutturato che con opportuni strumenti possano “certificare” il corretto funzionamento di ogni singolo tratto di rete (attenuazione, rumore, interferenze, ecc..).

Tale certificazione - solitamente rilasciata all’utente in formato file TXT su un supporto CD-Rom - serve a formalizzare la corretta installazione del cablaggio effettuato ed è utile quindi come garanzia di qualità.

Come cablaggio vi consiglio di far realizzare il cosiddetto “cablaggio strutturato” che permette di utilizzare i cavi ethernet sia per il trasporto dati (rete LAN) che per la fonìa (telefoni).

In questo modo, alla presa al muro RJ45 potrete attaccare sia un computer sia il telefono.

A seconda della struttura fisica della società dobbiamo impostare i collegamenti delle postazioni e degli switch in maniera diversa:

1) Rete estesa su un piano solo

Se la società si estende su di un unico piano, tutte le estremità dei singoli cavi che partono dalle prese a muro convoglieranno in una posizione centralizzata che sarà poi il “Centro Stella” della rete come mostra la Figura C.

Ricordiamoci però che ogni cavo ha dei limiti di lunghezza (ad esempio il cat.5 di buona qualità arriva sino a 100 metri) quindi se superiamo tale limite e non siamo ancora arrivati al centro stella dovremmo aggiungere dei ripetitori di segnale che oggi è una funzione che viene svolta dagli switch.

Tutti i cavi che provengono dalle prese a muro verranno cablate dagli elettricisti sul retro di una base chiamata “Patch Panel”,

(mostrato in figura) e che di solito è fisicamente installata in un armadio rack:

Patch Panel

Riepilogando quindi l'elettricista ci ha passato un cavo ethernet dalla presa RJ45 posizionata a muro (o a torretta sul pavimento) fino al retro del Patch Panel, questo è stato fatto per ogni punto rete da installare e ci ha messo un etichetta identificativa con un numero sia sulla presa a muro che al corrispondente attacco rj45 sul patch panel in maniera da individuare il tratto di cavo.

Una volta stesi tutti i cavi dalle stanze al patch panel, il lavoro dell'elettricista e terminato e tocca a noi completare l'opera.

Predisponiamo il collegamento dei client verso uno (o più di uno) switch centrale collegando la scheda di rete di un PC alla presa al muro utilizzando un cavo cat.5 e segniamoci il numero identificativo della presa. Spostiamoci davanti al patch panel e alla presa con il numero corrispondente metteremo un altro cavo che collegherà quella porta del patch panel allo switch più vicino (di solito presente sullo stesso rack).

Questo tipo di cablaggio abbiamo detto che è "strutturato" ossia possiamo dinamicamente utilizzare la tratta di ogni cavo per far trasportare dati o fonia.

Se al posto di un PC infatti volessimo collegare un telefono, utilizzeremo dal muro al telefono un cavo telefonico a 4 fili (RJ11) e dalla relativa porta del patch panel un altro cavo che finirà nel centralino telefonico invece che allo switch di rete.

Io di solito utilizzo cavi patch di colori diversi a seconda se il tratto è telefonico o di rete.

2) Rete estesa su più piani

Se invece l’edificio si estende su più piani, i cavi delle prese nelle stanze arriveranno al "path panel di piano" dove, nello stesso rack ci sarà anche uno "switch di piano".

Ogni "switch di piano" avrà poi una connessione con uno switch centrale (il centro stella) posizionato in una posizione strategica (solitamente nella sala Server) attraverso collegamenti in fibra ottica o se la distanza e il budget non lo permettesse, con cavi cat. 5, magari accoppiati per formare una backbone a 200, 300, 400... Mbit (tecnica Cisco FastEtherChannel).

In figura B vediamo un collegamento in cascata di più switch, fattibile ma sconsigliato perchè se si rompesse un solo switch la comunicazione verrebbe interrotta.

Preparazione sala server

Iniziamo scegliendo il Rack più adatto alle nostre esigenze in termini di spazio, compatibilità dei server ed espansibilità futura.

Gli armadi Rack non sono tutti uguali: esistono modelli di misure standard o modelli per marche specifiche, ad esempio Rack IBM, Rack HP ecc..

I parametri da tener conto quando si deve acquistare un rack sono i seguenti:

-

profondità dei server da installare;

-

larghezza dei server;

-

“unità” disponibili.

Per i server consiglio un Rack da pavimento mentre per i patch panel di piano di solito bastano mini-rack installabili a parete.

Ogni Sala Server dovrebbe avere un sistema di raffreddamento adeguato che deve garantire una temperatura costante. Rivolgersi ad un installatore specializzato che vi chiederà sicuramente il totale dei KiloWatt o dei BTU che vengono "sprigionati" dai server.

Dovreste sommare quindi tutti i consumi in Watt degli apparati presenti in sala server (monitor, server, unità esterne, ecc..) e calcolarvi quanti BTU sono necessari (considerate che 1 Kw-ora equivale a 3412 BTU) ma di solito il calcolo viene effettuato da loro dopo avergli fornito il consumo in watt.

tenendo sempre in mente questo schema passiamo alla configurazione "software" della rete:

Piano di indirizzamento IP

Prima di proseguire scegliamo quali indirizzi IP andranno utilizzati.

Il seguente é un piano di indirizzamento IP composto da 4 sottoreti utilizzabili realmente:

Server: 192.168.0.0/24 (host da 192.168.0.2 a 192.168.0.254)

Piano 1: 192.168.1.0/24 (host da 192.168.1.2 a 192.168.1.254)

Piano 2: 192.168.2.0/24 (host da 192.168.2.2 a 192.168.2.254)

Piano 3: 192.168.3.0/24 (host da 192.168.3.2 a 192.168.3.254)

Gli indirizzi che terminano con .1 (es. 192.168.1.1) li utilizzeremo per le sottointerfacce del router mentre i .255 sono gli indirizzi di broadcast di ciascuna sottorete, non utilizzabili per essere assegnati agli host.

Queste 4 sottoreti non comunicano tra loro, servirà poi un router per metterle in comunicazione.

Le separiamo per piano per fare in modo che il traffico di broadcast di una sottorete non si diffonda anche alla altre (con questo metodo avremo maggiori performance).

Preparazione del Dominio Active Directory e DNS

Il primo passo da compiere sarà la preparazione del Controller Primario di Dominio (in passato chiamato PDC) e quindi di Active Directory. Il nome del server, per questo esempio sarà DC1.

Una volta installato Windows 2003 Server (non mi soffermo perchè intuitivo) eseguiamo il comando DCPROMO da Start/Esegui per far partire la procedura guidata che permetterà al server di diventare un controller di dominio. I parametri essenziali che dobbiamo configurare in questo passaggio sono: il nome del dominio (ad esempio aziendaspa.it) e il nome netbios (ad esempio AZIENDASPA). Il secondo serve ad autenticare i vecchi client NT4, Win95, W3.11 e Win98.

A questo punto dobbiamo configurare il servizio DNS Server sullo stesso server, creeremo quindi una nuova zona primaria (diretta) integrata in AD con nome aziendaspa.it e successivamente una zona di ricerca inversa con gli IP della nostra Rete. La zona diretta permette ai client di risolvere i nomi degli host in indirizzo ip corrispondente mentre la zona inversa, dato un IP restituisce il nome host. Nel nostro caso dobbiamo creare una zona per ogni sottorete, ad esempio la zona 192.168.0 la 192.168.1 e così via. Per definire la zona inversa si utilizzano solo gli ottetti che indicano il network.

Creazione degli utenti

A questo punto dobbiamo decidere uno standard per la creazione delle login ed una politica delle password rigida.

Le login (o UserName) le creeremo con l’iniziale del nome ed il cognome per esteso, ad esempio la login di Mario Rossi sarà mrossi e la password sarà formata da almeno 8 caratteri e composta da numeri e lettere.

Per creare gli utenti apriamo “Utenti e Computer di Active Directory” nel menù “Strumenti di Amministrazione” sul server Domani Controller (DC1).

A questo punto inseriamo una password provvisoria (ad esempio mariorossi12345) e clicchiamo su “L’utente deve cambiare password al prossimo logon” in modo tale che istruiremo il signor Mario Rossi ad entrare nel suo PC come mrossi con password mariorossi12345 ma la prima volta gli viene chiesto di modificare la password a suo piacimento.

Collegamento dei Client

A questo punto iniziamo a connettere i client in rete. Dopo averli posizionati nelle stanze, attacchiamo un cavo “dritto” dalla scheda di rete del singolo PC al punto rete sul muro, poi andiamo sul rack dove si trova lo switch ed attacchiamo un altro cavo dalla porta del patch panel (che corrisponde alla presa a muro di quella stanza) ad una porta libera dello switch.

Aggiunta (Join) dei client al dominio

Un dominio Windows è un “contesto di sicurezza” dove girano i client (e i server).

Tutti gli host che appartengono ad un dominio possono essere controllati centralmente attraverso le impostazioni gestite sul domain controller attraverso le Group Policy, gruppi di utenti, permessi NTFS ecc..

Dal domain controller possiamo impostare qualsiasi limite o configurazione sui client che ne fanno parte (e che hanno fatto quindi ‘Joint al Dominio’).

Per Join al dominio si intende quando inseriamo un client a far parte al dominio (nel nostro caso aziendaspa.it)

Per fare in modo che un client si aggiunga nel dominio dobbiamo entrare come “Administrator Locale” della macchina e cliccare con il tastro destro su Risorse del Computer >> Nome Computer >> Cambia e cambiare la configurazione da “Gruppo di lavoro” a “Dominio” e specificare il nome (ad esempio aziendaspa.it)…

..a questo punto bisogna inserire una login e password dell’amministratore del dominio (che è l’utente Administrator creato sul server Domain Controller) che ha il permesso di “Aggiungere client nel dominio”.

Riavviare il Client ed entrare in rete con il nome dell’utente (ad esempio mrossi), la sua password e selezionare dalla lista il dominio prescelto (aziendaspa).

Seguire questa procedura per inserire tutti i client nel dominio.

Al termine sarà possibile configurare sul server tutte le impostazioni di restrizione e configurazioni che vorrete ed applicarle a tutti i computer che fanno parte di quel dominio senza agire sul singolo client.

Disattivare gli aggiornamenti automatici in Windows 10

- Dettagli

- Categoria: Assistenza&Consulenza

- Pubblicato Sabato, 23 Aprile 2016 16:50

- Scritto da Super User

- Visite: 2195

Disattivare gli aggiornamenti automatici in Windows 10

Vi segnaliamo tre semplici ma efficienti metodi per ovviare a questo - per alcuni - sgradevole inconveniente

Che vi abbia fatto piacere o no, che lo vogliate o meno, Windows 10 Home (e per certi versi pure Pro) installano gli scaricano ed installano gli aggiornamenti di sistema in maniera completamente automatica, lasciando all’utente finale soltanto la scelta di decidere se e quando pianificare l’eventuale riavvio (per Windows 10 Pro è comunque possibile posticipare gli aggiornamenti per le funzionalità, ma non quelli di sicurezza).

Esistono comunque dei trucchetti per far sì che gli aggiornamenti non vengano scaricati né installati automaticamente e quindi di fatto per disattivare gli aggiornamenti automatici in Windows 10: di seguito vi segnaliamo i 3 di più semplice applicazione e più sicuri per il sistema operativo.

Prima di continuare: vi ricordiamo che tenere aggiornato il sistema operativo è fondamentale per garantire più sicurezza e stabilità possibili. Procedete alla disattivazione degli aggiornamenti automatici soltanto se sapete ciò che fate e siete pienamente consapevoli di ciò a cui andate incontro.

Disattivare gli aggiornamenti automatici in Windows 10

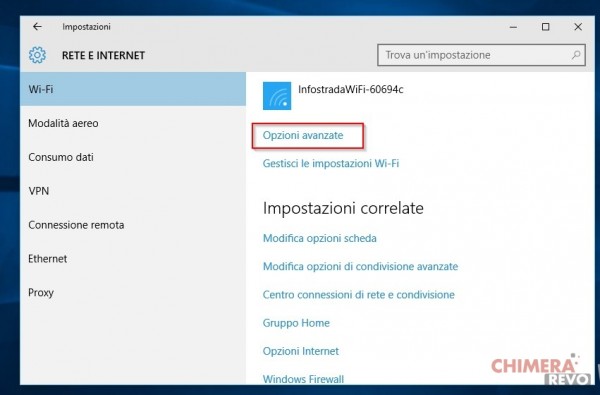

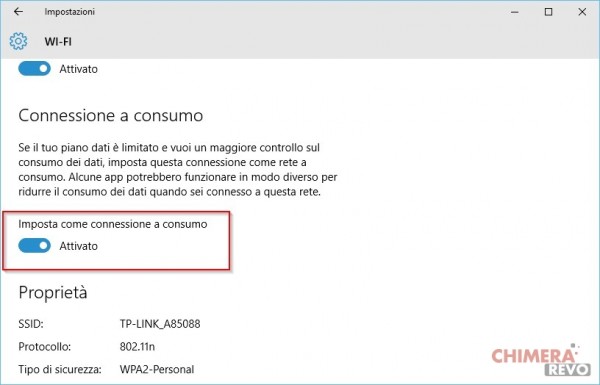

Metodo 1: impostare la connessione a consumo (Home e Pro)

Windows 10 riserva un trattamento “di favore” per le connessioni a consumo, ovvero quelle che dispongono di una quantità dati limitata: il sistema operativo in tal caso bloccherà il download di dati in background sia per il sistema operativo sia per le app e le applicazioni installate, al fine di evitare costi a sorpresa per l’utente.

Neanche a dirlo, usando una connessione a consumo non vengono scaricati neppure gli aggiornamenti: il sistema operativo per la maggiore è in grado di “comprendere” da solo se ci si collega alla rete da una connessione a consumo oppure no, tuttavia è possibile impostare manualmente qualsiasi connessione di rete wireless come “a consumo”. Così facendo, il download degli aggiornamenti sarà bloccato.

Per farlo, bisognerà collegarsi alla Wi-Fi e recarsi su Start > Impostazioni > Rete e Internet > Wi-Fi > Opzioni Avanzate.

Dal nuovo pannello, basterà spostare l’indicatore in corrispondenza di “Imposta connessione a consumo” da Disattivato ad Attivato, tenendo sempre presente che questa modifica andrà ad impattare anche sul comportamento di alcune app che agiscono in background limitandone il consumo dei dati e che sarà relativo soltanto alla rete corrente.

In altre parole, se vi connetterete ad una rete WiFi diversa dovrete ripetere il procedimento affinché gli aggiornamenti non vengano scaricati. Potrete in qualsiasi momento riportare le cose alla normalità semplicemente spostando il medesimo interruttore da Attivato a Disattivato.

Metodo 2: utilizzare il tool ufficiale Microsoft (Home e Pro)

Sebbene sia stato pensato espressamente per la versione Insider, è ad oggi possibile impedire l’installazione degli aggiornamenti automatici usando lo strumento ufficiale Microsoft, di cui vi abbiamo già parlato nel nostro precedente articolo che vi invitiamo a consultare.

LEGGI ANCHE | Microsoft, arriva il tool ufficiale per bloccare gli aggiornamenti in Windows 10

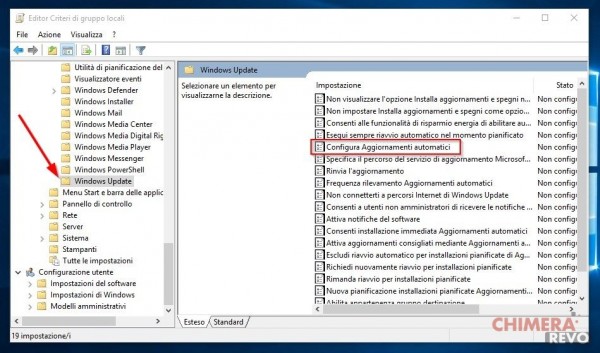

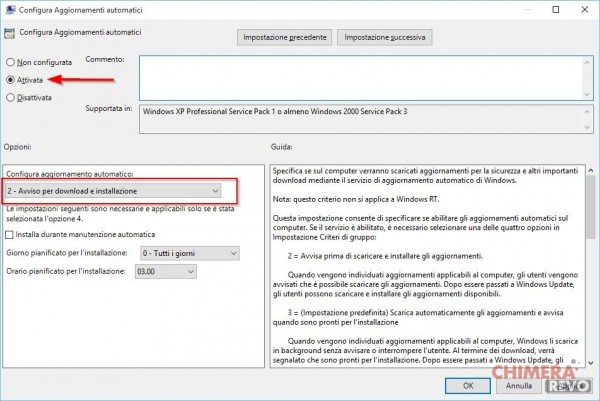

Metodo 3: utilizzare l’editor delle politiche di gruppo (solo Windows 10 Pro)

Dal menu Start, dalla barra di ricerca oppure dal pannello Esegui (accessibile premendo la combinazione di tasti WIN+R) scrivete il comando

gpedit.msc

seguito da invio. Dalla parte sinistra della finestra che vi compare, navigate in Configurazione Computer > Modelli Amministrativi > Componenti di Windows > Windows Update.

Fate poi doppio click, nella parte destra della finestra, su “Configura Aggiornamenti Automatici. Come da immagine, spostate ora la prima spunta su “Attivata” (contrassegnata dalla freccia), poi selezionate il menu a tendina (contrassegnato dal rettangolo rosso) e selezionate la voce “2 – Avviso per download e installazione”. Cliccate ora su “Ok” per confermare la scelta.

Potrete annullare questa modifica in qualsiasi momento e ritornare a ricevere automaticamente gli aggiornamenti recandovi di nuovo nell’apposita voce dell’editor delle politiche di gruppo e riportando la spunta su “Non configurata“.

WhatsApp ha adottato la crittografia end to end, ma a che serve

- Dettagli

- Categoria: Assistenza&Consulenza

- Pubblicato Mercoledì, 06 Aprile 2016 07:18

- Scritto da Super User

- Visite: 3345

WhatsApp ha adottato la crittografia end to end, ma a che serve?

Con una breve nota sul blog Jan Koum e Brian Acton, i due ex di Yahoo! che hanno creato l'app, spiegano perchè

WhatsApp oggi ha adottato la crittografia end to end. Tutti i dispositivi su cui è installato il suo software quindi potranno godere di un livello di protezione aggiuntivo in grado di impedire la decodifica delle conversazioni da parte di occhi e orecchie indiscreti.

Adesso appena si manda un messaggio con WhatsApp appena sotto compare questa scritta “I messaggi che invii in questa chat e le chiamate sono ora protetti con la crittografia end-to-end“.

L’uso della crittografia consente infatti di cifrare i messaggi e le telefonate, rendendoli illeggibili a chiunque non sia il destinatario voluto.

Nello scarno messaggio sul blog di whatsapp oggi Jan Koum e Brian Acton, i due ex di Yahoo! che hanno creato l’app nel 2009,spiegano che l’utente non deve fare niente, che la cifratura è automatica (built in) e vale anche per le chat collettive affinché “hacker, stati canaglia e malfattori non possano più penetrare i segreti degli individui”. E auspicano che diventi la normalità per le future comunicazioni di ogni tipo.

“L’idea è semplice: quando mandi un messaggio, l’unica persona che può leggerlo è la persona o il gruppo a cui lo hai mandato. Nessun altro può vedere cosa c’è nel messaggio. Non i criminali informatici. Non gli hacker. Non regimi oppressivi. Nemmeno noi. La crittografia end-to-end aiuta a rendere le comunicazioni fatte con WhatsApp private, come quelle che si fanno di persona.”

Tutto qui? Insomma… Sorvolando sull’uso improprio dello spauracchio degli hacker (che sono i veri eroi della rivoluzione informatica), la mossa era necessaria vista la fortuna esponenziale di programmi di messaggistica cifrata come Signal eTelegram che continuano a macinare download degli utenti a tutto spiano. E WhatsApp non poteva rimanere indietro. Ha 1 miliardo di utenti e per Facebookche adesso ne è proprietaria, avendola comprata per 19 miliardi di dollari due anni fa, potrebbe essere la gallina dalle uova d’oro con questa galoppante paranoia securitaria che sembra aver preso anche adolescenti e casalinghe. Una paranoia scoppiata dopo la richiesta dei giudici americani di poter accedere all’Iphone di un terrorista morto violandone i codici di sicurezza crittografici.

In verità WhatsApp ha anche previsto un livello di sicurezza ulteriore, perchè se si clicca sul “voglio sapere di più”, una nuova schermata ti spiega che puoi “certificare” la sicurezza del dispositivo dell’interlocutore.

MA CHE COS’È ESATTAMENTE LA CRITTOGRAFIA?

La crittografia è la branca dellacrittologia che si occupa di come rendere illeggibile un messaggio a un ricevente indesiderato con un’operazione nota comecifratura. Un testo realizzato secondo i principi della crittografia si chiama testo cifrato e perché sia riportato nella sua forma in chiaro il destinatario deve compiere un’operazione che si chiama decifrazione.

La stessa operazione (la decifrazione) attuata da chi non è autorizzato a leggere il messaggio si chiama decrittazione eCrittanalisi l’insieme delle teorie e delle tecniche che se ne occupano. (Leggi anche la storia qui: “Segreti, buste chiuse e codici cifrati, a che ci serve la crittografia“)

Poiché la crittografia è la scrittura segreta basata su di un codice condiviso fra gli interlocutori, il livello di segretezza di un testo cifrato dipende da due fattori: ilcifrario utilizzato, ovvero il codice, e la complessità dellachiave di cifratura che determina il modo in cui un messaggio viene cifrato.

La chiave di cifratura nella crittologia moderna è creata attraverso algoritmi matematici.

Tanto più è robusto l’algoritmo e complessa la chiave di cifratura che esso genera, più sicuro sarà il messaggio.

Anche di fronte a un attacco di forza bruta, cioè l’esplorazione di tutte le combinazioni matematiche che permettono di risalire alla chiave.

Nel corso della storia sono state sviluppate numerose tecniche crittografiche per garantire la segretezza delle comunicazioni scritte.

La crittografia è stata sempre usata per proteggere le comunicazioni diplomatiche e belliche, ma solo con l’avvento della società dell’informazione è diventata unbusiness fondamentale per le transazioni online e i servizi on demand digitali.

MA CHE COS’È LA CRITTOGRAFIA END TO END?

In sintesi possiamo dire che con lacifratura end-to-end ci si riferisce all’uso di un sistema crittografico che cifra, rendendola illegibile, la comunicazione tra due dispositivi. Le chiavi di cifratura sono inserite all’interno di entrambi i dispositivi e quindi nessuno, posto nel mezzo, potrà interpretarla se non possiede le chiavi giuste.

Tuttavia le chat via smartphone non sono per forza sicure. Prodotti come Telegram e Signaldisponibili sia per Android che iOS, già da tempo offrono la possibilità di cifrare la comunicazione eliminando la possibilità che un eventuale Man in the middlepossa accedere e leggere la comunicazione che però risulta illeggibile in quanto cifrata, rendendo vani i suoi sforzi.

Tuttavia gli elementi di debolezza o punti d’attacco sono sempre gli stessi:

1. le implementazioni errate del software non ancora scoperte;

2. la compromissione del dispositivo;

3. le eventuali “backdoor”aziendali o governative

Come ha detto Stefano Chiccarelli, hacker a capo della società pescarese Quantum Leap, “Se uno dei due ‘end point’ è già stato violato, l’intrusore (oattacker) potrà leggere i dati prima che vengano cifrati. In questo caso il punto debole è il dispositivo stesso, sia esso uno smartphone, un computer, un tablet, una Playstation. Per questo strumenti efficaci come i captatori informatici governativi o imalicious trojan criminali rivestono una straordinaria importanza in questo tipo di attacchi”.

Insomma, anche se usate la crittografia, tanto per cominciare, non lasciate mai il telefono incustodito.

ALTRI ARTICOLI DI: ARTURO DI CORINTO

Cosa ci dice della nostra privacy l’FBI che cracca l’iPhone senza l’aiuto di Apple

Una batosta per il diritto alla privacy e le associazioni che si erano rivolte a Obama, ma difendersi dipende da noi

Ecco perché gli Anonymous hanno deciso di attaccare Donald Trump

Razzismo, sessismo, fascismo, in un nuovo video gli hacker attivisti annunciano vendetta contro il candidato alla Casa Bianca

Internet non è nata come progetto militare, mettetevelo in testa

La rete delle reti nasce per contrastare l'egemonia spaziale sovietica, e diventerà quella che usiamo grazie a degli innovatori pacifisti

POTREBBERO INTERESSARTI ANCHE

La mia Barbie è differente

Dietro le quinte delle scelte di Lego e Mattel. Brand reputation o marketing di prodotto?

Chi ha portato Internet in Africa?

#30anni | Prima di una rete di computer bisogna costruire reti di persone. L'Italia l'ha fatto.

Come cancellare file doppioni

- Dettagli

- Categoria: Assistenza&Consulenza

- Pubblicato Lunedì, 18 Aprile 2016 17:09

- Scritto da Super User

- Visite: 2466

Come cancellare file doppi

Non è ancora primavera, ma ripulire di tanto in tanto il nostro computer non fa certo male! Sicuramente abbiamo installato centinaia di programmi, magari solo per lo sfizio di provarli, ma che non abbiamo mai utilizzato e di cui abbiamo dimenticato l’esistenza. Ma non solo software, il nostro computer è pieno zeppo di file temporanei, di doppioni di canzoni MP3, immagini, video e chi più ne ha più ne metta!

Cancelliamo i doppioni dei file del nostro computer

Diversi programmi del tutto gratuiti possono aiutarci nella pulizia del nostro computer. Al termine, avremo un computer più veloce ed un hard disk libero da file inutili. La prima cosa da fare è quella di cancellare i doppioni dei file usando il programma gratuito Clonespy, che ci permette di trovare i doppioni in tutte le cartelle e partizioni del nostro computer.

Per scaricare Clonespy, aprite questa pagina e fate click sulla voce Download. Dopo aver scaricato Clonespy, scompattatelo in una cartella qualsiasi del vostro computer e fate doppio click su CloneSpy.exe.

Nella finestra che si apre, fate click sul pulsante Add Folder nella sezione Pool 1. Fate click sul più accanto a Risorse del computer, selezionate la partizione del vostro computer e fate click sul pulsante Add selected folder. Se avete un’altra partizione, aggiungetela pure allo stesso modo e poi fate click su OK.

Per avviare la ricerca dei file duplicati, fate click nella finestra principale su Start scanning. Se vengono trovati dei file duplicati, viene aperta una finestra, mentre continua la ricerca dei file duplicati. Al termine della ricerca selezionate Mark older files in Preselect files e poi fate click su Delete all marked files per cancellare le vecchie versioni dei file.

Cancelliamo i programmi inutili

E’ inutile tenere il nostro computer pieno di programmi che abbiamo installato qualche tempo prima solo per provarli, ma che non abbiamo di fatto mai utilizzato. Per rimuoverli, possiamo utilizzare il programma MyUninstaller, che permette di disinstallare più programmi contemporaneamente.

In questo caso, possiamo selezionare i programmi inutilizzati e con un solo click rimuoverli tutti. Per vedere come utilizzare MyUninstaller, leggete questo mio articolo su come disinstallare più programmi contemporaneamente.

Adios file inutili!

Per eliminare i restanti file inutili, dobbiamo fare ricorso al programma gratuito CCleaner. CCleaner è in grado di ripulire il nostro computer dai file temporanei e da quelli non più utilizzati, che occupano solamente spazio prezioso, nonché ripulire il Registro di sistema di Windows.

Per scaricare CCleaner andate in questa pagina e fate click su Alternative Download. Dopo averlo installato, apritelo, fate click su Analizza e poi su Avvia Cleaner. Nella finestra che si apre, fate click su OK.

A questo punto, spostatevi nella linguetta Applicazioni, fate al solito click su Analizza e poi su Avvia Cleaner.

CloneSpy Si può scegliere se installare normalmente o in maniera portabile. Con i file individuati è possibile compiere una serie di operazioni, dalla più classica (cancellarli), ad altre del tipo spostarli in una cartella, oppure creare un file batch su questi file su cui applicare simultaneamente varie funzioni (fino a sostituire i file cancellati con degli shortcut - o collegamenti- che rimandano ai file mantenuti). Le operazioni da effettuare quando si trova un file duplicato vanno impostate nelle opzioni prima di iniziare la ricerca. GIUDIZIO: BUONO ++ |

||

|

||

|

||

Anti-Twin Cancella file doppi, in maniera automatica. E' più intuitivo di Clonespy, anche se le maggiori opzioni di quest'ultimo lo rendono preferibile nel caso avessimo esigenze particolari. Affinché funzioni, è sufficiente impostare le due cartelle da confrontare (si possono includere anche eventuali sottocartelle). E' possibile trovare i duplicati sia per nome (file con lo stesso nome) che per dimensione (byte per byte, o anche pixel per pixel se si tratta di immagini grafiche). Alla fine si può scegliere se non fare nulla, o spostare i duplicati nel cestino, oppure spostarli in una cartella di Anti twin, da cui potranno essere cancellati in un secondo momento. Come alcuni programmi di questa categoria, AntiTwin non permette di selezionare direttamente i file exe (né dll, né altre estensioni): per includerli nella ricerca dobbiamo cambiare manualmente le preferenze, cliccando su Filtro dei File, e quindi togliere le estensioni (exe, ecc.) dalle impostazioni predefinite. GIUDIZIO: BUONO + |

||

|

||

|

||

Visipics (per immagini duplicate) E' un programma per cercare file duplicati, specializzato nella ricerca di immagini duplicate (utile, per esempio, quando si hanno fotocamere e simili e si copiano molte foto sul pc). La sua caratteristica più importante è il non limitarsi ad una ricerca con il criterio della grandezza del file (tipico di vari programmi di file duplicati), bensì riesce a confrontare le immagini anche con cinque tipi di filtri diversi, in modo da identificarle anche se sono di risoluzioni diverse o di formati diversi. Una volta identificate le immagini simili, Visipics ci consente di eliminare manualmente quelle che selezioniamo, o anche di eliminarle esso stesso, a seconda di alcuni parametri impostati da noi (cartella con priorità diverse, scelta del file con risoluzione inferiore, ecc.). Purtroppo l'interfaccia grafica non è il massimo, come non lo sono le opzioni del programma (non moltissime, soprattutto rispetto ad altri programmi di file duplicati come CloneSpy). I suoi punti di forza però sono una grande velocità -almeno rispetto alla concorrenza- e la grande efficacia nell'individuare immagini doppie al di là delle sole dimensioni del file. GIUDIZIO: BUONO ++ |

||

|

||

|

||

Music Similarity (per file audio) Trova file audio duplicati, non solo attraverso il nome, ma cercando di metterli in ordine per qualità. Fa un'analisi molto più approfondita di DMFF, e per questo impiega molto più tempo del concorrente (importante selezionare cartelle contenenti solo tracce audio). Esiste anche una versione a pagamento con alcune funzionalità più specifiche, ma già la versione gratuita è sufficiente per un normale utilizzo. |

||

Programma di Fatturazione Personalizzabile

- Dettagli

- Categoria: Assistenza&Consulenza

- Pubblicato Martedì, 05 Aprile 2016 05:17

- Scritto da Super User

- Visite: 1627